Что такое социальная инженерия и как защитить себя?

Социальная инженерия была на переднем крае проблем безопасности в течение некоторого времени. Это широко обсуждалось экспертами отрасли. Тем не менее, не многие полностью осознают потенциальную опасность, которую он представляет, и насколько она может быть очень опасной.

Для хакеров социальная инженерия, пожалуй, самый простой и эффективный способ взлома протоколов безопасности. Рост интернета дал нам очень мощные возможности, соединяя устройства без барьера расстояния. Это дало нам успехи в общении и взаимосвязи, однако это привело к появлению лазеек, приводящих к нарушению личной информации и конфиденциальности.

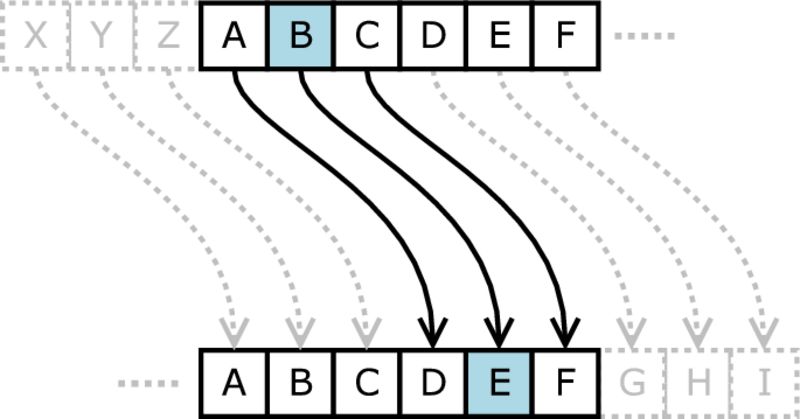

С самых ранних времен люди кодировали и защищали информацию. Популярным методом с древних времен является шифр Цезера, в котором сообщения кодируются смещением мест в списке алфавитов. например, «hello world», если смещено на 1 место, можно записать как «ifmmp xpsmf», декодеру, читающему сообщение «ifmmp xpsmf», придется сдвинуть буквы на одну позицию назад в списке алфавитов, чтобы понять сообщение.

Как бы ни была проста эта технология кодирования, она простояла почти 2000 лет!

Сегодня мы разработали более продвинутые и надежные системы безопасности, но безопасность - это вызов.

Важно отметить, что хакеры используют огромное количество методов для получения важной информации. Мы кратко рассмотрим некоторые из этих методов, чтобы понять, почему социальная инженерия так важна.

Полный перебор (Брутфорс)

Брутфорс атака включает в себя хакера с расширенным набором инструментов, созданных для проникновения в систему безопасности с использованием вычисленного пароля путем получения всех возможных комбинаций символов. Атака путем перебора подразумевает, что злоумышленник запускает список слов (из словаря) в надежде найти совпадение с паролем пользователя.

В настоящее время Брутфорс, хотя и очень мощная, кажется менее вероятной из-за характера современных алгоритмов безопасности. Для сравнения , если пароль моей учетной записи - «qwertyuiop1202@990!!!», общая сумма символов - 22; следовательно, компьютеру потребуется найти факториал из 22 для расчета всех возможных комбинаций. Это очень много.

Более того, существуют алгоритмы хеширования, которые берут этот пароль и преобразуют его в хеш, чтобы сделать его еще более сложной для догадки.

Например, ранее записанный пароль можно хэшировать на d734516b1518646398c1e2eefa2dfe99. Это добавляет еще более серьезный уровень безопасности к паролю. Мы рассмотрим методы безопасности более подробно позже.

Если вы являетесь владельцем сайта WordPress и ищете защиту от перебора, ознакомьтесь с этим руководством.

DDoS-атаки

Распределенные атаки типа «отказ в обслуживании» происходят, когда пользователь заблокирован для доступа к законным интернет-ресурсам. Это может быть на стороне пользователя или на службе, к которой пользователь пытается получить доступ.

DDoS обычно приводит к потере доходов или абонентской базы. Чтобы такая атака была возможной, хакер может взять под контроль несколько компьютеров по всему интернету, которые могут использоваться как часть «BotNet» для дестабилизации сети или в некоторых случаях затоплять сетевой трафик бесполезными пакетами. информации, приводящей к чрезмерному использованию и, следовательно, к поломке сетевых ресурсов и узлов.

Фишинг

Это форма взлома, когда злоумышленник пытается украсть учетные данные пользователя, делая поддельные замены страниц входа в систему. Как правило, злоумышленник отправляет вредоносное электронное письмо пользователю, выступающему в качестве надежного источника, такого как банк или веб-сайт социальной сети, обычно со ссылкой для ввода учетных данных.

Ссылки обычно выглядят как законные сайты, но при ближайшем рассмотрении выявляется, что они не правы.

Например, фишинговая ссылка когда-то использовала paypai.com для того, чтобы обмануть пользователей Paypal и предоставить им свои данные для входа.

Типичный формат электронной почты для фишинга.

"Дорогой пользователь,

Мы заметили подозрительную активность в вашем аккаунте. Нажмите здесь, чтобы изменить свой пароль сейчас, чтобы избежать блокировки вашей учетной записи ».

Как осуществляется социальная инженерия?

Даже несмотря на то, что алгоритмы шифрования становятся еще сложнее и безопаснее, использование социальной инженерии по-прежнему эффективны, как никогда.

Социальный инженер обычно собирает информацию о вас, чтобы иметь возможность доступа к вашим онлайн-аккаунтам и другим защищенным ресурсам.

Обычно злоумышленник заставляет жертву добровольно разглашать личную информацию посредством психологических манипуляций. Самое страшное в том, что эта информация не обязательно должна исходить от вас, просто кто-то, кто знает.

Социальные инженеры играют на неуверенности, небрежности и невежестве людей, чтобы заставить их разглашать жизненно важную информацию. В эпоху, когда удаленная поддержка широко используется, организации чаще сталкиваются с подобными взломами из-за неизбежной человеческой ошибки.

Любой может стать жертвой социальной инженерии, что еще страшнее, что вас могут взломать, даже не зная!

Как защитить себя от социальной инженерии?

- Избегайте использования личной информации, такой как дата рождения, имя питомца, имя ребенка и т.д. В качестве паролей для входа

- Не используйте слабый пароль. Если вы не можете вспомнить сложный, используйте менеджер паролей

- Ищите очевидную ложь. Социальный инженер на самом деле не знает достаточно, чтобы взломать вас сразу; они дают неверную информацию, надеясь, что вы предоставите правильную, а затем переходят к запросу о большем. Не поддавайтесь на это!

- Проверьте подлинность отправителя и домена, прежде чем предпринимать действия из сообщений электронной почты.

- Проконсультируйтесь с вашим банком, как только вы заметите подозрительную активность на вашем счете.

- Если вы неожиданно потеряете прием сигнала на своем мобильном телефоне, немедленно зарегистрируйтесь у своего сетевого провайдера.

- Включите двухфакторную аутентификацию (2-FA) в службах, которые ее поддерживают

Заключение

Эти шаги не являются прямым средством защиты от взломов социальной инженерии, но они помогают вам затруднить хакерский взлом.